内存取证练习

题目:

1.从内存文件中找到异常程序的进程,将进程的名称作为Flag值提交;

2.从内存文件中找到黑客将异常程序迁移后的进程编号,将迁移后的进程编号作为Flag值提交;

3.从内存文件中找到黑客隐藏的文档,将该文档文件名作为Flag值提交;

4.从内存文件中找到异常程序植入到系统的开机自启痕迹,使用Volatility工具分析出异常程序在注册表

中植入的开机自启项的Virtual地址,将Virtual地址作为Flag值提交;

5.从内存文件中找到异常程序植入到系统的开机自启痕迹,将启动项祥名称作为Flag值提交。

6.从内存文件中找到受害者的管理员帐号密码,将管理员帐号密码的密码作为flag提交。

环境:kali2023

Windows11

CaptfEncoder-win-x64-2.1.0

hashcat-6.2.6

解题思路:

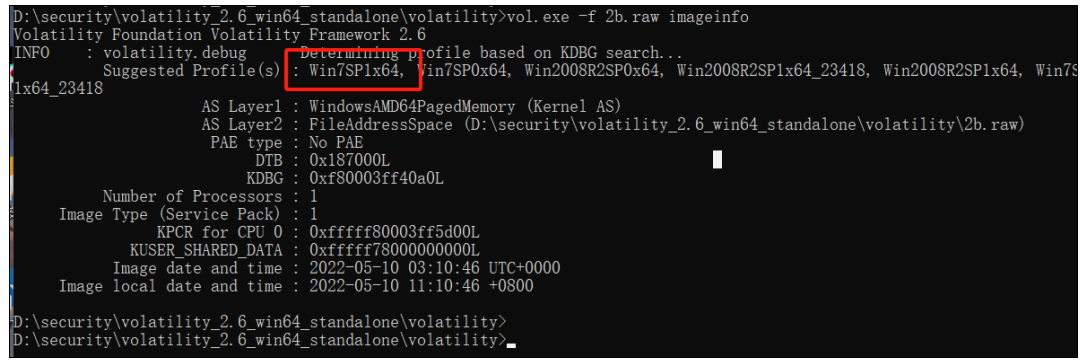

首先查看镜像版本信息:

vol.exe -f 2b.raw imageinfo

python2 vol.py -f 2b.raw imageinfo

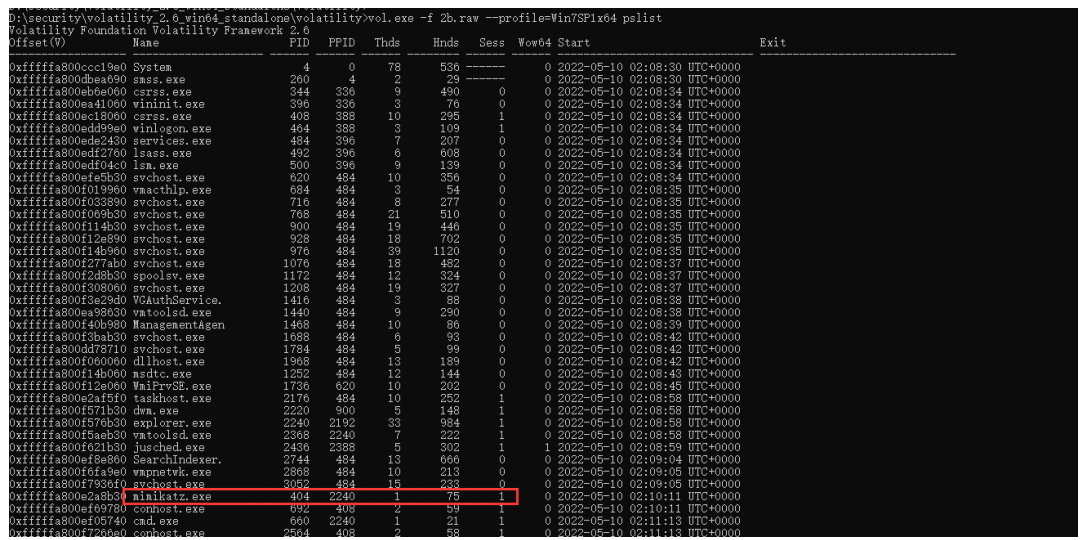

1.从内存文件中找到异常程序的进程,将进程的名称作为Flag值提交

vol.exe -f 2b.raw --profile=Win7SP1x64 pslist

python2 vol.py -f 2b.raw --profile=Win7SP1x64 pslist

知识补充:

Mimikatz是法国人benjamin开发的一款功能强大的轻量级调试工具,本意是用来个人测试,但由于其

功能强大,能够直接读取WindowsXP-2012等操作系统的明文密码而闻名于渗透测试,可以说是渗透必

备工具。

FLAG:mimikatz.exe

tips:如果新手阶段不知道那个是异常进程可以使用笨办法使用Windows自带的搜索功能挨个搜,一般搜不到的就是答案没错了

2.从内存文件中找到黑客将异常程序迁移后的进程编号,将迁移后的进程编号作为Flag值提交

从上题得pid为404

FLAG:404

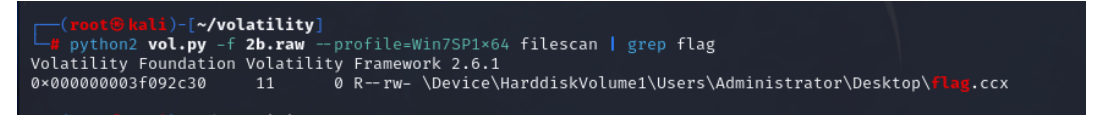

3.从内存文件中找到黑客隐藏的文档,将该文档文件名作为Flag值提交;

python2 vol.py -f 2b.raw --profile=Win7SP1x64 filescan | grep flag

vol.exe -f 2b.raw --profile=Win7SP1x64 filescan |grep flag

FLAG:flag.ccx

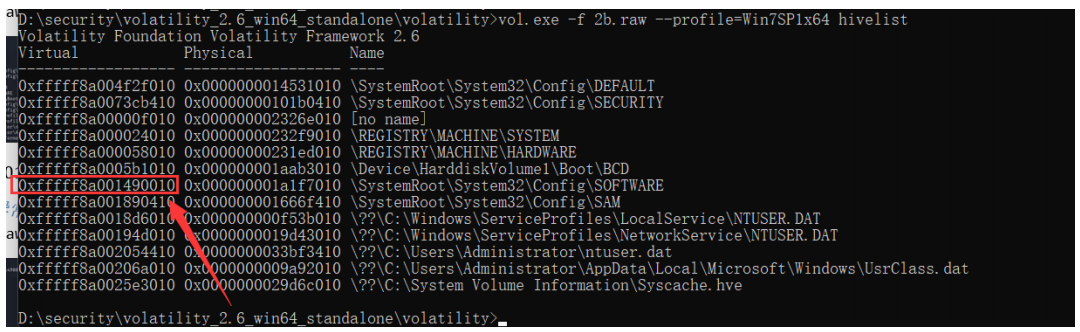

4.从内存文件中找到异常程序植入到系统的开机自启痕迹,使用Volatility工具分析出异常程序在注册表中植入的开机自启项的Virtual地址,将Virtual地址作为Flag值提交;

vol.exe -f 2b.raw --profile=Win7SP1x64 hivelist

python2 vol.py -f 2b.raw --profile=Win7SP1x64 hivelist

FLAG:0xfffff8a001490010

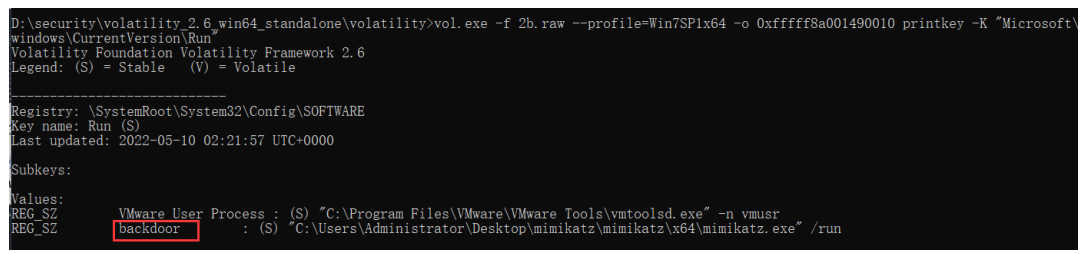

5.从内存文件中找到异常程序植入到系统的开机自启痕迹,将启动项祥名称作为Flag值提交。

vol.exe -f 2b.raw --profile=Win7SP1x64 -o 0xfffff8a001490010 printkey -K

"Microsoft\windows\CurrentVersion\Run"

python2 vol.py -f 2b.raw --profile=Win7SP1x64 -o 0xfffff8a001490010 printkey -K

"Microsoft\windows\CurrentVersion\Run

FLAG:backdoor

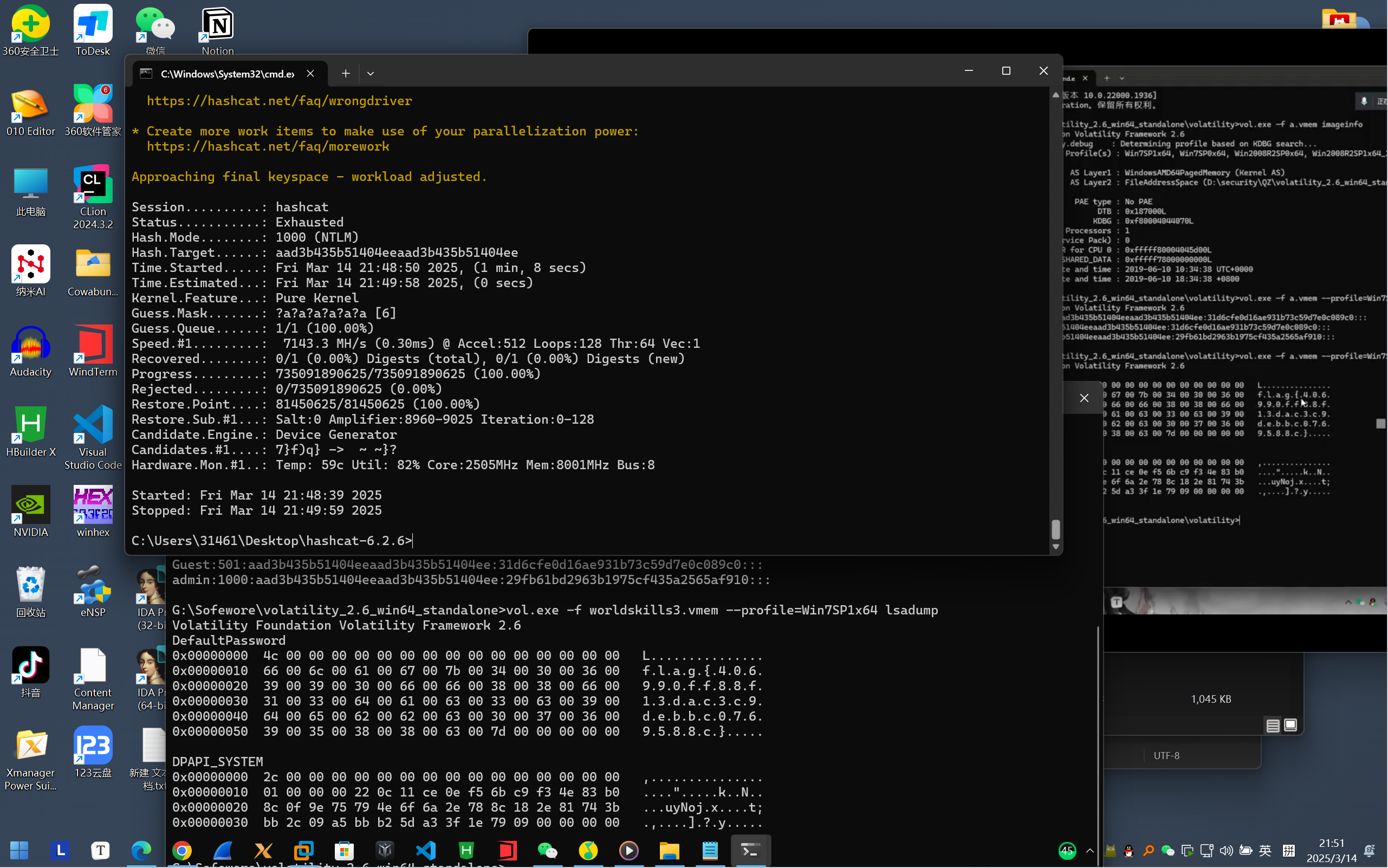

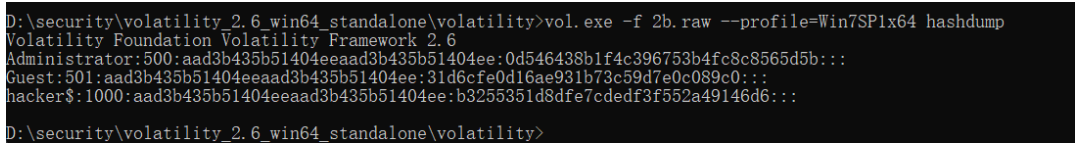

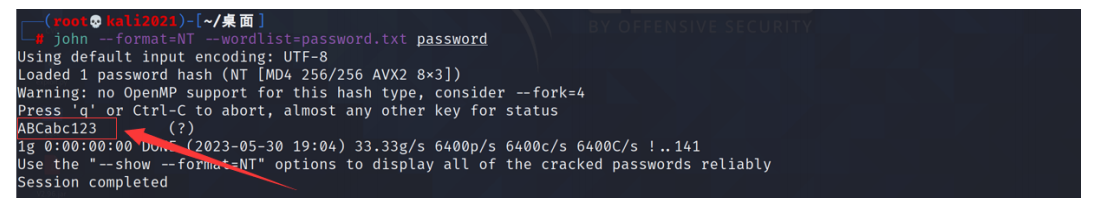

6.从内存文件中找到受害者的管理员帐号密码,将管理员帐号密码的密码作为flag提交。

vol.exe -f 2b.raw --profile=Win7SP1x64 hashdump

python2 vol.py -f 2b.raw --profile=Win7SP1x64 hashdump

可以使用john爆破(得换个比较好点的字典

john --format=NT --wordlist=password.txt password

hashcat最多爆破七位,多了无法爆破。

FLAG:ABCabc123

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 CLearMine